Anfang August 2023 bestätigten Intel und AMD Sicherheitslücken in den CPUs. Daniel Moghimi, ein Sicherheitsexperte bei Google, hat die Schwachstelle namens “Downfall” (CVE-2022-40982) im Intel-Chipsatz entdeckt. Angreifer können die Sicherheitslücke ausnutzen und Daten aus anderen Anwendungen oder Speicherbereichen auslesen. Ein ähnlicher Exploit wurde von Daniël Trujillo, Johannes Wikner und Kaveh Razavi von der ETH Zürich im AMD-Chipsatz namens “INCEPTION” (CVE-2023-20569) entdeckt.

Glücklicherweise wurden beide Schwachstellen von Intel und AMD mit dem Schweregrad “mittel” eingestuft. Ein Risiko besteht “nur”, wenn es einem Angreifer gelungen ist, ein Stück Code auf dem verwundbaren Computer auszuführen. Dies kann zum Beispiel durch Malware geschehen. Dieser Code kann dann sensible Informationen (z. B. Passwörter) von diesem Gerät auslesen. Noch gefährlicher wird es, wenn der anfällige Computer von mehreren Personen genutzt wird (z. B. in der Cloud). Dann kann ein rechtmäßiger Benutzer den Code absichtlich oder unabsichtlich verbreiten und so Zugang zu den Daten anderer Benutzer erhalten.

Wie viele Computer sind in meinem Unternehmen betroffen?

Die Herausforderung für Unternehmensadministratoren und Sicherheitsbeauftragte besteht nun darin, genau herauszufinden, was dies bedeutet und wie viele Computer in Ihrem Unternehmen betroffen sind. Dies ist besonders wichtig, da Intel und AMD bereits mit der Bereitstellung von Firmware-Updates beginnen. Um diese Sicherheitslücke zu schließen, müssen diese Updates schnell installiert werden.

Observabilitätsdaten können das Licht einschalten

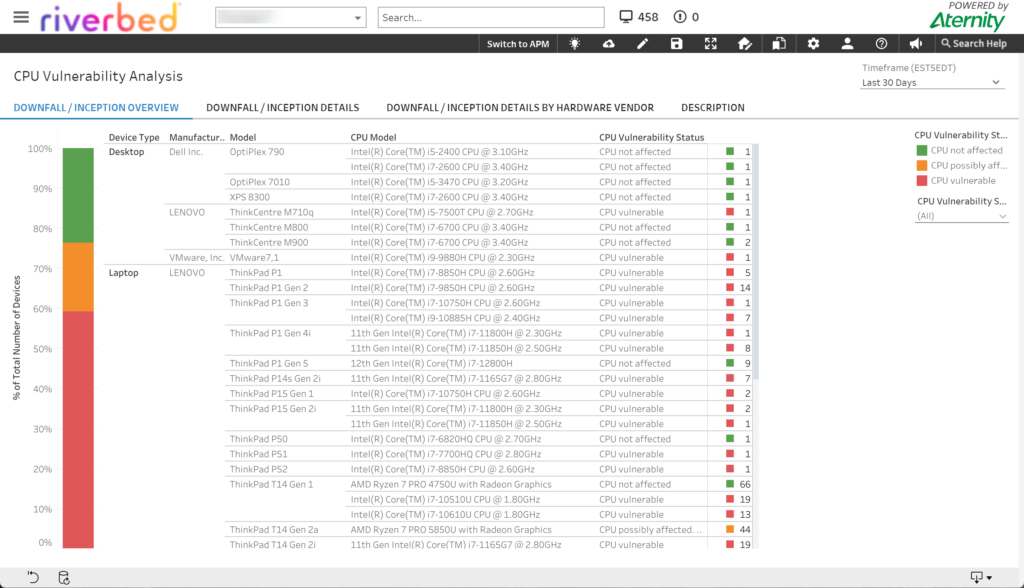

Unternehmen, die Observability-Lösungen wie Alluvio verwenden, können diese Daten nun nutzen, um sich einen Überblick über die Schwachstellen zu verschaffen. Im folgenden Fall habe ich die Daten des Desktops/Laptops verwendet, um automatisch eine Liste der betroffenen Geräte zu erstellen.

Zu diesem Zweck habe ich Alluvio Aternity so konfiguriert, dass es zusätzliche Informationen wie CPUID und MCU (für Intel) von der CPU abfragt und auswertet. In der Praxis muss man nur einen Custom Device Attribute Monitor in die Konfiguration von Aternity importieren und das entsprechende Dashboard öffnen. Das Schöne daran ist, dass diese CPU-Daten nun mit den vorhandenen Observability-Daten analysiert werden können.

Schon auf den ersten Blick ist zu erkennen, dass 60% der Geräte definitiv von der Sicherheitslücke betroffen sind. Weitere 17% müssen manuell überprüft werden, da z.B. die Firmware-Version nicht ermittelt werden konnte, aber die CPU als betroffen eingestuft wurde.

Planen und überwachen Sie Ihre nächsten Schritte

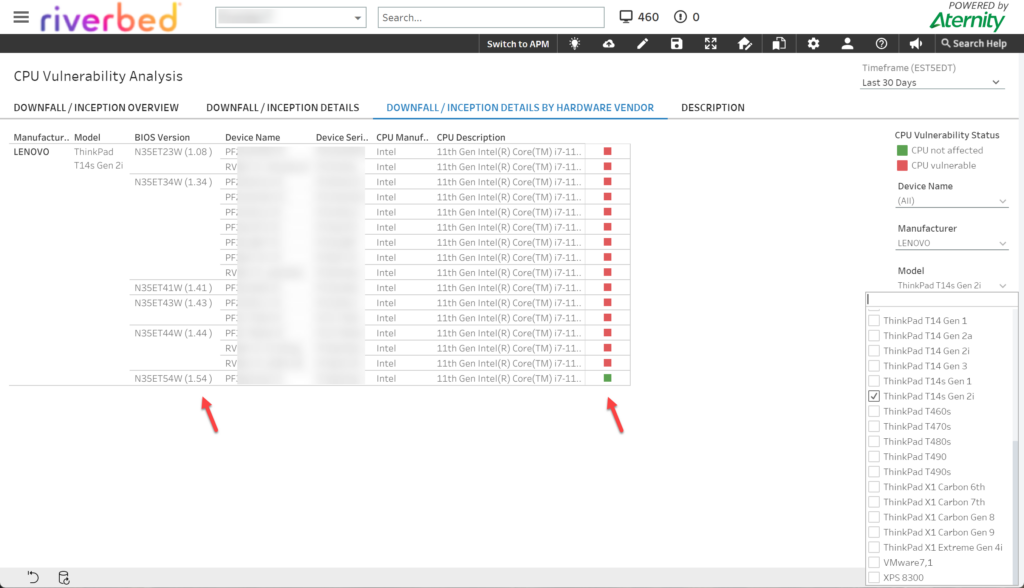

Einige Hardware-Hersteller (wie Lenovo) bieten bereits BIOS- oder Firmware-Updates an, um diese Lücke zu schließen. Lenovo hat bereits ein Update (Version 1.54) für das ThinkPad T14s Gen 2i bereitgestellt. Doch genau hier beginnt die Herausforderung. IT-Organisationen müssen den Rollout dieses Updates planen, durchführen und auf Erfolg prüfen. Viele Unternehmen verlassen sich zum Beispiel auf die automatischen Updates, die von den Tools der Hardwarehersteller bereitgestellt werden. Doch ob diese funktionieren oder der Benutzer die Aktualisierungen zulässt, ist nicht immer ersichtlich. Auch hier können Beobachtbarkeitsdaten helfen:

In unserem Beispiel werden 16 Lenovo T14s Gen 2i Geräte verwendet, aber nur auf einem Gerät ist die BIOS-Version installiert, die die Sicherheitslücke schließt. Alle anderen Geräte haben sehr unterschiedliche Versionen. Die IT-Abteilung weiß nun, dass 15 Geräte schnellstens aktualisiert werden müssen. Um dies zu erzwingen, kann die Alluvio Aternity Remediation Action verwendet werden.

Verwenden Sie Oberservability-Daten noch heute

Wenn Sie Alluvio Aternity bereits im Einsatz haben, suchen Sie in der Aternity SE Dashboard-Bibliothek nach dem CPU Vulnerability Analysis Dashboard oder fragen Sie Ihren technischen Ansprechpartner bei Riverbed. Der Custom Attribute Monitor muss installiert sein. Sie benötigen ein freies Custom Attribute in Ihrer Umgebung. Weitere Einzelheiten finden Sie auf der Beschreibungsseite des Dashboards.

In diesem Beispiel verwenden wir Daten vom Desktop und Laptop. Observabilitysdaten können auch aus dem Rechenzentrum von Servern abgerufen werden. Ähnliche Analysen sind also auch für Ihre Serverlandschaft möglich.

Wenn Sie mehr über Alluvio erfahren möchten, werfen Sie einen Blick auf unsere Webseite.

Weitere Informationen:

Intel Advisory: INTEL-SA-00828

AMD Advisory: Return Address Security Bulletin (amd.com)

Riverbed Knowledge base: supportkb.riverbed.com/support/index?page=content&id=AT104